在數字化浪潮席卷全球的今天,網絡與信息安全已從技術領域的專業議題,演變為關乎國計民生、企業生存與個人隱私的核心基石。對于廣大CSDN社區的技術開發者,尤其是網絡與信息安全軟件(以下簡稱“安全軟件”)的開發者而言,深刻理解網絡安全基礎并掌握有效的防護策略,不僅是職業發展的必然要求,更是構建可信賴數字產品的責任所在。

一、 網絡安全基礎:開發者必須掌握的基石

安全軟件的開發,始于對威脅的清晰認知。網絡安全基礎構成了開發者構建防御體系的“第一性原理”。

- 核心安全目標(CIA三元組):這是所有安全設計的出發點。

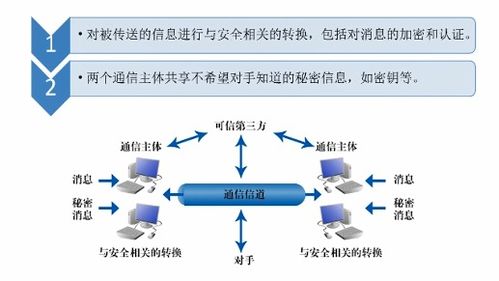

- 機密性 (Confidentiality):確保信息不被未授權訪問。這要求開發者在軟件中集成強加密(如AES、RSA)、安全的密鑰管理和訪問控制機制。

- 完整性 (Integrity):防止信息被未授權篡改。開發者需熟練應用散列算法(如SHA-256)、數字簽名和數據校驗技術,確保數據在傳輸和存儲過程中的一致性與真實性。

- 可用性 (Availability):確保授權用戶能及時可靠地訪問信息和資源。這涉及到對抗DDoS攻擊、設計高容錯架構和實現災難恢復方案。

- 常見威脅與攻擊向量:

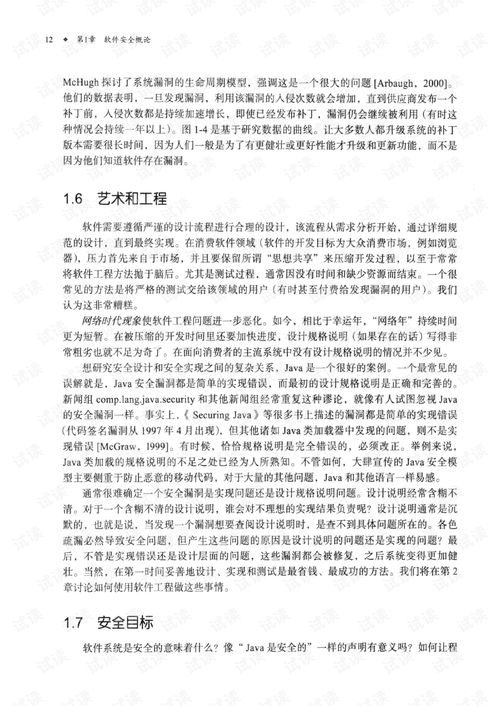

- 軟件層面:緩沖區溢出、SQL注入、跨站腳本(XSS)、跨站請求偽造(CSRF)等,是開發過程中必須通過安全編碼和嚴格測試來規避的經典漏洞。

- 網絡層面:中間人攻擊(MitM)、DNS劫持、ARP欺騙等,要求安全軟件具備數據包深度檢測、協議分析與異常流量識別能力。

- 系統與人員層面:惡意軟件(病毒、木馬、勒索軟件)、社會工程學攻擊(如釣魚),則考驗軟件的整體防御、行為監控與用戶安全教育功能。

二、 縱深防御:安全軟件開發的策略框架

單一防護手段極易被突破,現代安全軟件開發必須遵循“縱深防御”理念,構建多層次、立體化的防護體系。

- 安全開發生命周期 (SDLC):將安全考慮嵌入每一個開發階段。

- 需求與設計階段:進行威脅建模,識別潛在風險點,明確安全需求。

- 編碼階段:遵循安全編碼規范(如OWASP Top 10防護指南),使用靜態代碼分析工具(SAST)提前發現漏洞。

- 測試階段:結合動態應用安全測試(DAST)、交互式應用安全測試(IAST)和滲透測試,模擬真實攻擊場景。

- 部署與運維階段:確保配置安全,建立漏洞響應與補丁管理流程。

- 核心防護策略在軟件中的實現:

- 身份認證與訪問控制:實現多因素認證(MFA)、基于角色的訪問控制(RBAC)或屬性基訪問控制(ABAC),精細化管理權限。

- 數據安全:對敏感數據實施端到端加密,并在日志記錄中避免存儲明文密碼、密鑰等。

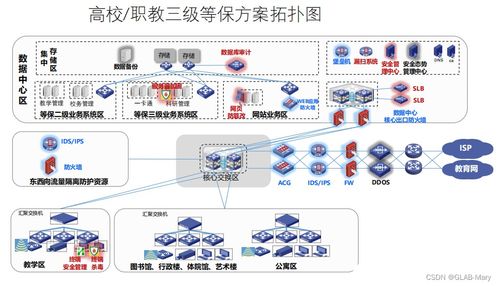

- 網絡防護:集成或兼容下一代防火墻(NGFW)、入侵檢測/防御系統(IDS/IPS)的核心邏輯,實現實時流量分析與阻斷。

- 終端防護:對于終端安全軟件,需具備實時文件監控、行為沙箱、漏洞掃描與修復等功能。

- 監測與響應:內置安全信息與事件管理(SIEM)功能模塊,實現日志聚合、關聯分析和安全告警,為應急響應提供支撐。

三、 給CSDN開發者社區的建議與實踐方向

- 持續學習與知識更新:網絡安全領域攻防技術日新月異。開發者應密切關注OWASP、CVE、NVD等權威平臺,跟蹤最新漏洞與防護技術。

- 工具鏈的掌握與運用:熟練使用諸如Burp Suite、Metasploit(用于合法測試)、Wireshark、Nmap等安全測試與分析工具,從攻擊者視角完善自身產品。

- 擁抱開源與協作:積極參與如Suricata(IDS/IPS)、Osquery(終端可見性)等優秀開源安全項目的社區,在貢獻代碼的同時汲取前沿思想。

- 關注新興技術安全:在開發涉及云計算、物聯網(IoT)、人工智能(AI)的安全解決方案時,必須深入理解這些新范式帶來的獨特風險(如云配置錯誤、AI模型投毒攻擊)。

- 培養安全思維:將“默認不信任、最小權限、縱深防御”的安全原則內化為開發習慣,而不僅僅是項目中的一個可選模塊。

###

網絡與信息安全軟件的開發,是一場永無止境的攻防博弈。它要求開發者不僅是編程專家,更應是安全領域的思考者和實踐者。夯實網絡安全理論基礎,貫徹縱深防護策略于開發全流程,是構建出真正堅固、智能、可信賴的安全產品的唯一路徑。作為CSDN社區的技術中堅力量,廣大開發者在此領域的每一次深耕與創新,都是在為構筑更加清朗、穩固的網絡空間添磚加瓦。讓我們從每一行安全的代碼開始,共同守護數字世界的未來。